Содержание

Пошаговая инструкция по установке сервера безопасности Тундук

1 Введение

2 Установка

2.1 Поддерживаемые платформы

Программное обеспечение может быть развернуто как на физическом, так и на виртуализированном оборудовании, сервер безопасности должен находится на территории Кыргызстана.

2.2 Справочные данные

Заметка:Информация в пустых ячейках должна быть определена до начала установка Сервера Безопасности, ответственным за установку программного обеспечения лицом.Внимание:Данные, необходимые для функционирования операционной системы, не включены.

| Ref | Explanation | |

|---|---|---|

| 1.0 | Ubuntu 22.04, 64-bit 4 GB RAM, 100 GB free disk space | Минимальные требования |

| 1.1 | https://deb.tunduk.kg | Хранилище пакетов X-Road |

| 1.2 | https://deb.tunduk.kg/key.pub | GPG ключ хранилища |

| 1.3 | Имя учетной записи в интерфейсе пользователя | |

| 1.4 | TCP 5500 | Порт входящих соединений (Из внешней сети к Серверу Безопасности) Обмен сообщениями между Серверами Безопасности |

| TCP 5577 | Порт входящих соединений (Из внешней сети к Серверу Безопасности) Запрос ответов OCSP между серверами безопасности |

|

| TCP 2080 | Порт входящих соединений (Из локальной сети к Серверу Безопасности) Обмен сообщениями между Сервером Безопасности и демоном мониторинга оперативных данных (по умолчанию - localhost) |

|

| TCP 9011 | Порт входящих соединений (Из локальной сети к Серверу Безопасности) демон мониторинга оперативных данных - JMX listening port |

|

| 1.5 | TCP 5500 | Порт исходящих соединений (От Сервера безопасности во внешнюю сеть) Обмен сообщениями между Серверами Безопасности |

| TCP 5577 | Порт исходящих соединений (От Сервера безопасности во внешнюю сеть) Запрос ответов OCSP между серверами безопасности |

|

| TCP 4001 | Порт исходящих соединений (От Сервера безопасности во внешнюю сеть) Связь с центральным сервером |

|

| TCP 80 | Порт исходящих соединений (От Сервера безопасности во внешнюю сеть) Получение глобальной конфигурации |

|

| TCP 62301,62302 | Порт исходящих соединений (От Сервера безопасности во внешнюю сеть) порты для OCSP и time-stamping сервисов удостоверяющего центра |

|

| 1.6 | TCP 4000 | Интерфейс пользователя (внутренняя сеть) |

| 1.7 | TCP 80 | Точка доступа информационной системы (в локальной сети) Соединения от информационной системы |

| TCP 443 | Точка доступа информационной системы (в локальной сети) Соединения от информационной системы |

|

| 1.8 | Внутренний IP адрес(а) и имя(имена) хоста(ов) | |

| 1.9 | Публичный адрес Сервера Безопасности, NAT адрес | |

| 1.10 | <по умолчанию, IP адреса и имена сервера включены в отличительное имя сертификата (DN) поле> | Информация о TLS сертификате интерфейса пользователя |

| 1.11 | <по умолчанию, IP адреса и имена сервера включены в отличительное имя сертификата (DN) поле> | Информация о TLS сертификате сервера |

| 1.12 | TCP 2552 | Порт коммуникации между процессами xroad-proxy и xroad-monitoring |

2.3 Требования к серверу Безопасности

Минимальные рекомендации к аппаратному обеспечению:

- Аппаратное обеспечение сервера (материнская плата, центральный процессор, сетевые карты, системы хранения данных) должны полностью поддерживаться операционной системой Ubuntu 18.04;

- 64-x разрядный Intel dual-core, AMD или совместимый процессор; настоятельно рекомендуется наличие поддержки AES инструкций;

- 4 GB оперативной памяти (Для нормального функционирования сервера в промышленной эксплуатации рекомендуется от 4-х гигабайт и более);

- 100 Mbps сетевой интерфейс ;

- USB порты для использования аппаратных токенов (опционально, если будете использовать HWS)

Требования к по и конфигурации:

- При установке Ubuntu 22.04 необходимо использовать официальный образ

- Установленная и настроенная операционная система Ubuntu 22.04 LTS x86-64;

- Если сервер безопасности разделен от других сетей брандмауэром и/или NATом, необходимые сетевые соединения от и к Серверу Безопасности разрешены (справочные данные: 1.4; 1.5; 1.6; 1.7). Задействование вспомогательных сервисов необходимых для функционирования и управления операционной системой (такие как DNS, NTP и SSH) не входят в рамки данного руководства;

- Если Сервер Безопасности имеет приватный IP адрес, соответствующие правила NAT должны быть созданы на сетевом фильтре (справочные данные: 1.9).

2.4 Подготовка операционной системы

Перед началом установки произвести предварительную настройку системы

- Глобально задать переменную окружения для установки локали системы

echo "LC_ALL=en_US.UTF-8" | sudo tee -a /etc/environment

- Cоздать административного пользователя для доступа к вебморде Сервера Безопасности (пункт 1.3) выполнив команду и заменив <local_user> на любое другое имя

sudo adduser <local_user> --shell=/usr/sbin/nologin --no-create-home

- Импортировать GPG ключ репозитория

wget -qO - https://deb.tunduk.kg/key.pub | sudo tee /etc/apt/keyrings/xroad.asc

- Добавить репозиторий в список источников пакетов ОС

echo "deb [signed-by=/etc/apt/keyrings/xroad.asc] https://deb.tunduk.kg/ubuntu22.04-7.2.2 /" | sudo tee -a /etc/apt/sources.list.d/xroad.list

- Произвести обновление обновление системы

sudo apt-get update && sudo apt-get -y full-upgrade

- Настроить правила межсетевого экрана

Заметка: Ниже производятся общие настройки межсетевого экрана, дополнительные правила требуются для настройки связи сервера безопасности с адаптером и предоставления административного доступа.

sudo ufw default deny outgoing sudo ufw default deny incoming sudo ufw allow out 53/tcp sudo ufw allow out 53/udp sudo ufw allow in 5500/tcp sudo ufw allow out 5500/tcp sudo ufw allow in 5577/tcp sudo ufw allow out 5577/tcp sudo ufw allow out 4001/tcp sudo ufw allow out 80/tcp sudo ufw allow out 443/tcp sudo ufw allow out 62301/tcp sudo ufw allow out 62302/tcp sudo ufw allow out 123/udp

Разрешение удаленного подключения к интерфейсу администратора сервера безопасности.

sudo ufw allow from ВАШ_IP to any port 4000 proto tcp

Разрешение удаленного подключения к ssh порту сервера безопасности.

sudo ufw allow from ВАШ_IP to any port 22 proto tcp

Разрешение к выполнению запросов к http порту информационной системы сервера безопасности.

sudo ufw allow from ВАШ_IP to any port 80 proto tcp

Разрешение к выполнению запросов к https порту информационной системы сервера безопасности.

sudo ufw allow from ВАШ_IP to any port 443 proto tcp

Включение фаервола

Заметка: если вы управляете сервером посредством ssh сессия может прерваться, если вы не добавили разрешающее правило

sudo ufw enable

2.5 Установка программного обеспечения сервера безопасности

- Чтобы установить программное обеспечение сервера безопасности X-Road, выполните следующие действия.

sudo apt-get install net-tools xroad-securityserver xroad-addon-opmonitoring

При первой установке пакетов система запросит следующую информацию.

- Имя учетной записи для пользователя, которому будут предоставлены права на выполнение всех действий в пользовательском интерфейсе (смотрите пункт: 1.3). Которые вы задали командой

sudo adduser <local_user> --shell=/usr/sbin/nologin --no-create-home

- Уникальное имя самоподписанного TLS сертификата (Subject DN) и его альтернативные имена (subjectAltName) (смотрите пункт: 1.8; 1.10).

- Можете нажать <enter> и оставить по умолчанию, Subject DN должен вводится в следующем формате:

/CN=server.domain.tld

- Можете нажать <enter> и оставить по умолчанию, Все используемые IP-адреса и имена доменов должны быть введены в качестве альтернативных имен в формате:

IP:1.2.3.4,IP:4.3.2.1,DNS:servername,DNS:servername2.domain.tld

- Можете нажать <enter> и оставить по умолчанию, Уникальное имя владельца сертификата TLS, используемого для обеспечения доступа информационных систем к точке доступа HTTPS (смотрите пункт: 1,8; 1.11). В качестве значений по умолчанию предлагаются имя и IP-адреса, обнаруженные в системе.

- Subject DN должен вводится в следующем формате:

/CN=server.domain.tld

- Все используемые IP-адреса и имена доменов должны быть введены в качестве альтернативных имен в формате:

IP:1.2.3.4,IP:4.3.2.1,DNS:servername,DNS:servername2.domain.tld

Установка сервера безопасности завершена

Далее необходимо перезагрузить систему.

reboot

2.7 Проверка сервера после установки

Установка выполнена успешно, если запущены системные службы и пользовательский интерфейс отвечает. чтобы убедится что сервисы X-Road находятся в запущенном состоянии выполните в консоли (далее следует пример вывода):

sudo systemctl list-units "xroad*"

UNIT LOAD ACTIVE SUB DESCRIPTION xroad-addon-messagelog.service loaded active running X-Road Messagelog Archiver xroad-base.service loaded active exited X-Road initialization xroad-confclient.service loaded active running X-Road confclient xroad-monitor.service loaded active running X-Road Monitor xroad-opmonitor.service loaded active running X-Road opmonitor daemon xroad-proxy-ui-api.service loaded active running X-Road Proxy UI REST API xroad-proxy.service loaded active running X-Road Proxy xroad-signer.service loaded active running X-Road signer

Убедитесь что интерфейс пользователя сервера безопасности https://SECURITYSERVER:4000/ может быть открыт в веб браузере (смотрите пункт: 1.8; 1.6). Для входа в интерфейс воспользуйтесь учетной записью пользователя, логин которого был выбран во время установки (смотрите пункт: 1.3). Для запуска Веб интерфейса требуется некоторое время и вы можете увидеть ошибку «502 Bad Gateway».

3 Первоначальная настройка сервера безопасности

Во время первоначальной настройки сервера безопасности задаются параметры о принадлежности сервера безопасности к конкретному экземпляру X-Road и пин код SoftToken.

3.1 Предпосылки

Настройка сервера безопасности предполагает, что владелец сервера безопасности является членом экземпляра X-Road.

3.2 Справочные данные

ВНИМАНИЕ : позиции 2.1 - 2.3 в справочных данных предоставляются владельцу сервера безопасности администраторами центральных компонентов X-Road.

| 2.1 | Получить у администраторов СМЭВ Тундук | Файл привязки глобальной конфигурации |

| 2.2 | GOV - Правительственный,COM - Коммерческий | Класс участника владельца сервера безопасности |

| 2.3 | Получить от администраторов СМЭВ Тундук | Код участника владельца сервера безопасности - Membercode |

| 2.4 | <Задать идентификационное имя сервера безопасности ЛАТИНИЦЕЙ> | Код сервера безопасности (Security server's code). Имя сервера безопасности так или иначе должен содержать название организации и быть на латинице! |

| 2.5 | <Задать ПИН для программного токена, минимум 15 символов с буквами верхнего и нижнего регистра, цифрами, знаками> | PIN-код программного токена (token’s PIN) |

3.3 Настройка

Чтобы выполнить первоначальную настройку, перейдите по адресу https://SECURITYSERVER:4000

с помощью веб браузера (смотрите пункт: 1.8; 1.6). Чтобы войти, используйте имя пользователя заданного во время установки (смотрите пункт: 1.3).

При первом входе в систему система запрашивает следующую информацию.. Файл привязки глобальной конфигурации(The global configuration anchor file) (смотрите пункт: 2.1). Проверьте значение хеша привязки с опубликованным значением. Файл привязки можно получить у администратора СМЭВ «Тундук»

Если конфигурация успешно загружена, система запрашивает следующую информацию.

- Класс участника владельца сервера безопасности (смотрите пункт: 2.2).

- Код участника владельца сервера безопасности (смотрите пункт: 2.3).

- Код сервера безопасности (Security server code) (смотрите пункт: 2.4), который выбирается администратором сервера безопасности и который должен быть уникальным для всех серверов безопасности, принадлежащих этому экземпляру СМЭВ Тундук. Имя сервера безопасности так или иначе должен содержать название организации.

- PIN-код программного токена (software token’s PIN) (смотрите пункт: 2.5). PIN-код будет использоваться для защиты ключей, хранящихся в программном токене. PIN-код должен храниться в безопасном месте, в случае утери, PIN-кода, будет невозможно использовать или восстановить закрытые ключи находящиеся в токене.

Если класс участника и код участника правильно введены, система отображает имя владельца сервера безопасности, зарегистрированное на центральном сервере X-Road.

3.4 Настройка службы времени

Вверху в разделе SETTINGS ⇒ System Parameters ⇒ Timestamping Services ⇒ ADD Выбираем TSP

3.5 Генерация ключей и запросов на подписание сертификатов

После после того как начальная конфигурация сервера была задана необходимо ввести пины программного токена.

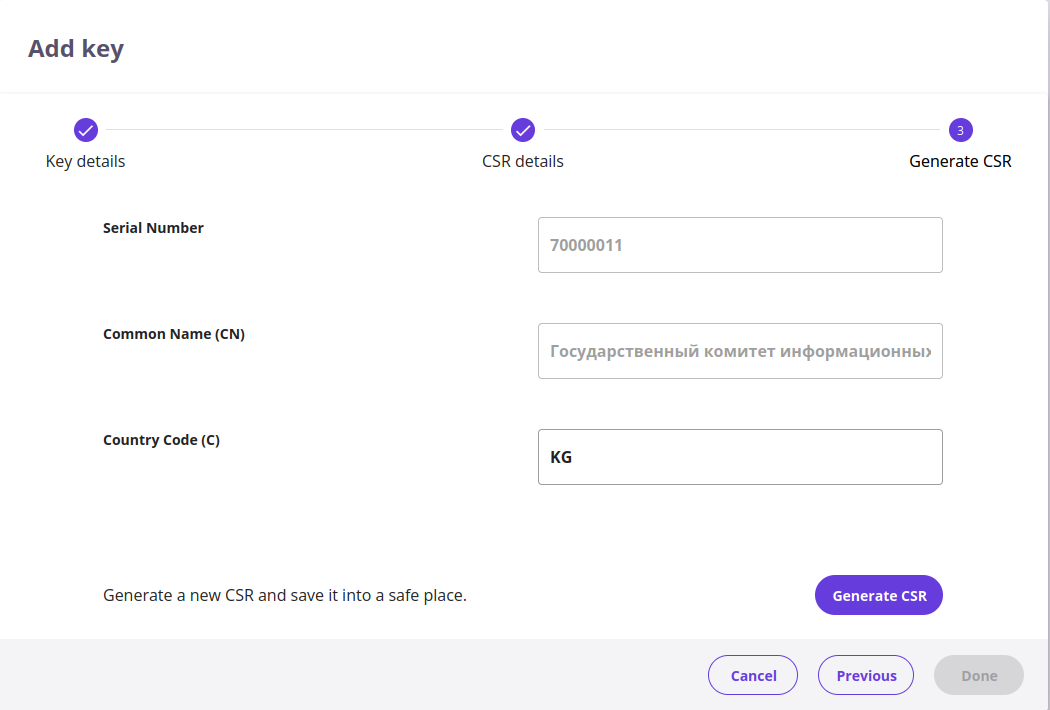

Вверху в разделе Keys and Certificates заходим в нужный нам Token и нажимаем Add key.

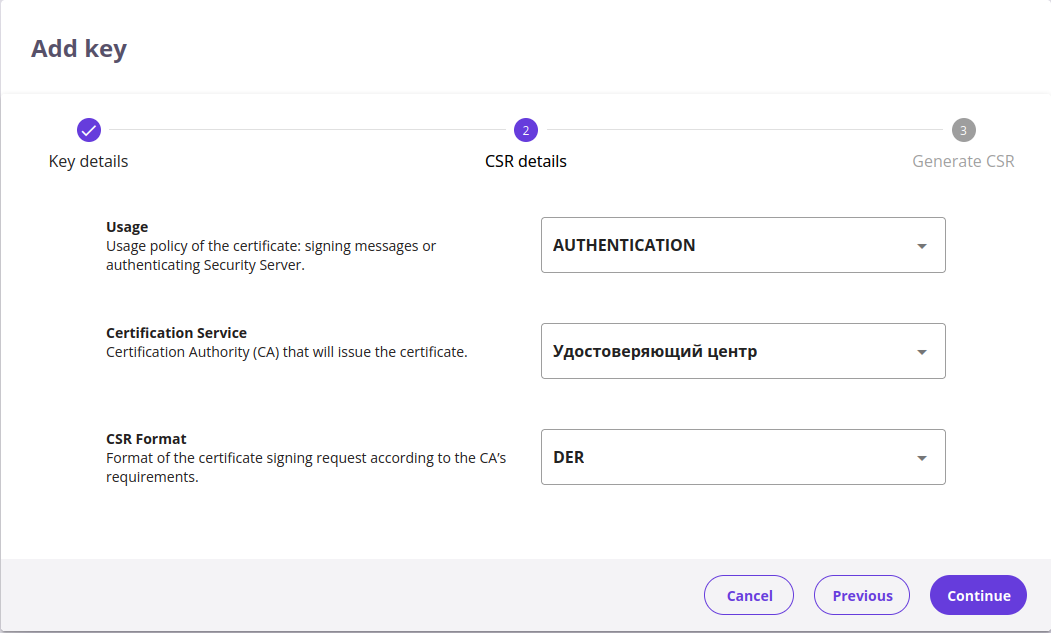

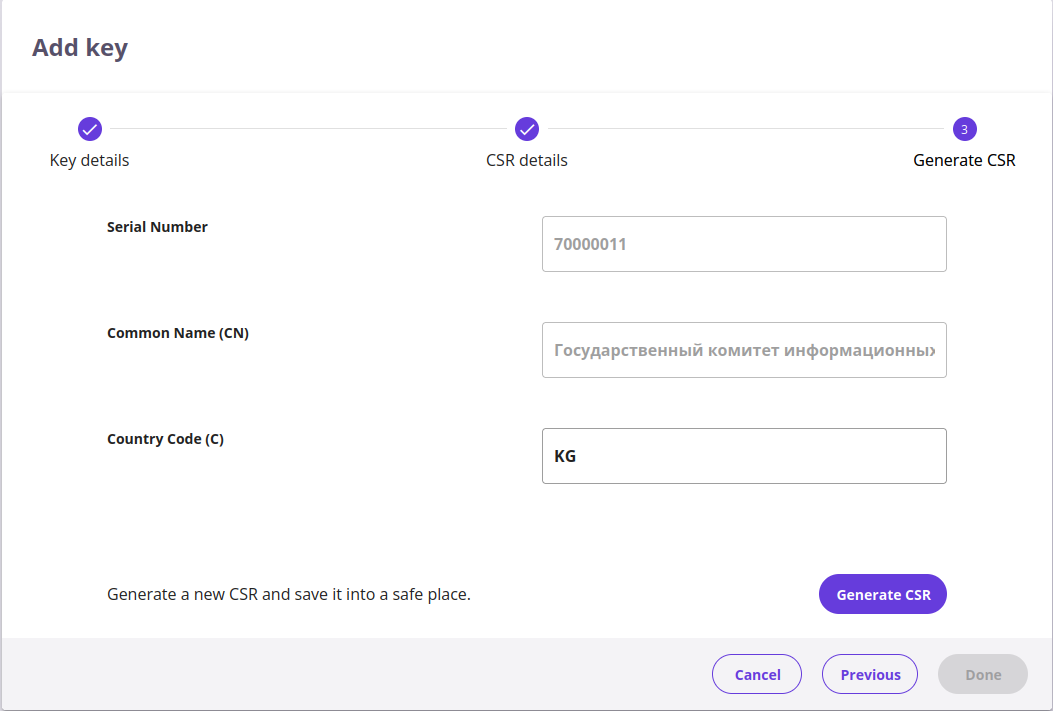

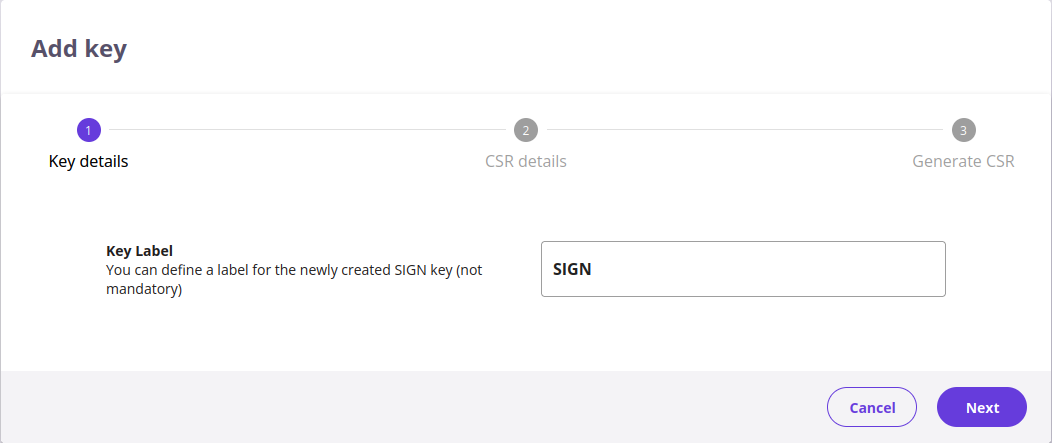

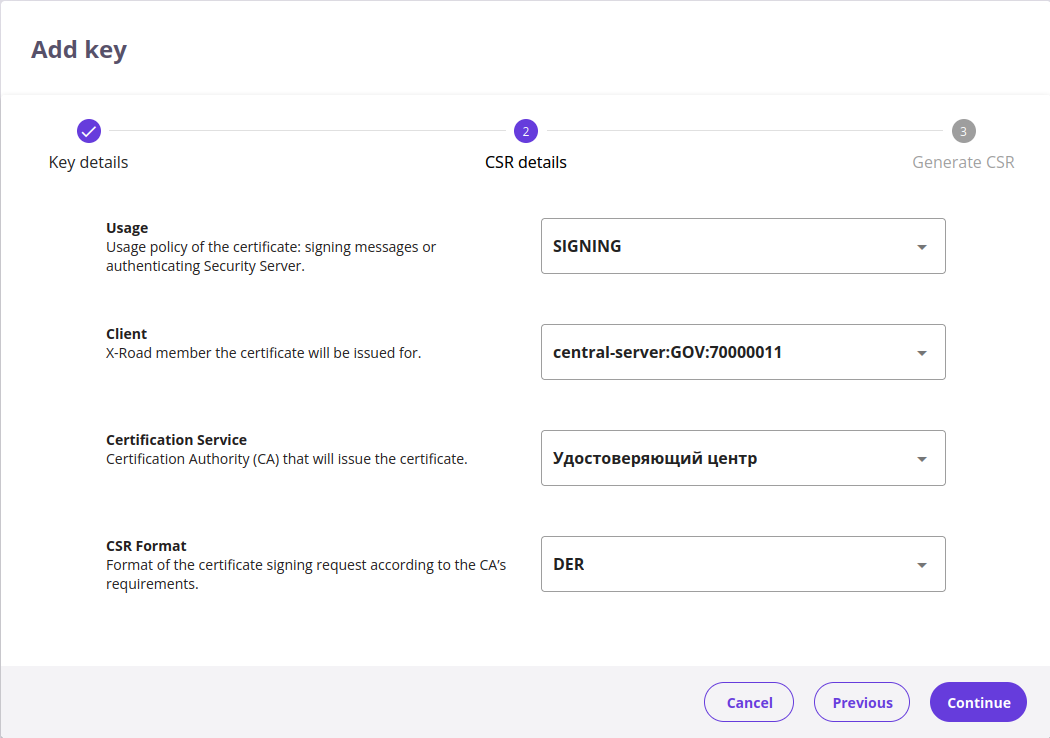

Создаём 2 ключа AUTH и SIGN.

Для Label AUTH

Для Label SIGN

Если устанавливали аппаратный токен, то данный ключ создаем на нём. Если нет, то просто добавляем второй ключ на SoftToken.

Список документов для юридических лиц для получения ЭП для СМЭВ Тундук:

- Соглашение о присоединении к Регламенту УЦ ГУ «Кызмат».

- Доверенность Пользователя УЦ для представителей юридических лиц.

- Копия паспорта пользователя УЦ;

- Копия приказа о назначении на должность Уполномоченного лица (для юридических лиц);

- Копия приказа о назначении руководителя организации (для юридических лиц);

- Копия свидетельства о государственной регистрации/ перерегистрации юридического лица (для юридических лиц);

- Сопроводительное письмо в адрес ГУ «Кызмат».

3.8 Импорт сертификатов и Регистрация

После получения от УЦ сертификатов их необходимо импортировать нажав на кнопку Import cert. Импортировать необходимо оба (2 auth и sign) сертификата на странице keys and certificates. Также рядом с сертификатом auth.cer необходимо нажать кнопку «register» после чего ввести dns-имя сервера или внешний айпи адрес. Статус обновится с «saved» на «registration in progress».

И дождаться подтверждения регистрации в системе - около 10-15 минут. После того, как Центр электронного взаимодействия одобрит вашу регистрацию в системе установка сервера безопасности завершена.

Автор Даниил Горбенко, Кирилл Захаров