Инструменты пользователя

Содержание

Обновление операционной системы сервера безопасности

1 Введение

В связи с окончанием срока поддержки операционной системы Ubuntu 14.04.6 LTS (Trusty Tahr) всем участникам СМЭВ «Тундук» необходимо произвести обновление операционной системы серверов безопасности до версии Ubuntu 18.04 LTS (Bionic Beaver). Участник СМЭВ «Тундук» предоставляющий информационные сервисы, должен запланировать время и оповестить других участников о плановых технических работах.

2 Сбор информации

Перед началом обновления необходимо иметь следующую информацию о текущем сервере безопасности заполнив следующую таблицу:

Таблица 1.

| № | Наименование параметра | значение |

|---|---|---|

| 1 | Security server Code | |

| 2 | Member Class | |

| 3 | Member Code | |

| 4 | SoftwareToken PIN | |

| 5 | Пин Код Аппаратного токена |

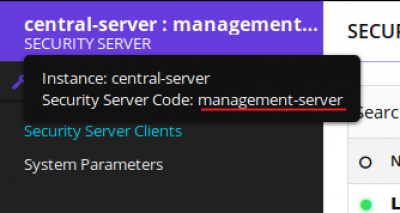

Примечание: Security Server Code можно узнать путем наведения курсора в левом углу интерфейса администратора сервера безопасности

- Сохранить правила межсетевого экрана

3 Обновление пакетов сервера безопасности

Теперь необходимо обновить пакеты СМЭВ «Тундук» до версии 6.20.1 выполнив следующие действия:

- Импортировать новый GPG ключ хранилища пакетов выполнив команду

wget -qO - https://deb.ordo.gov.kg/key.pub | sudo apt-key add -

- Произвести обновление обновление системы

sudo apt-get update && sudo apt-get -y dist-upgrade

после обновления пакетов зайти в веб интерфейс администратора и убедится в том что сервер безопасности обновлен до версии 6.20.1

4 Создание резервной копии конфигурации сервера безопасности

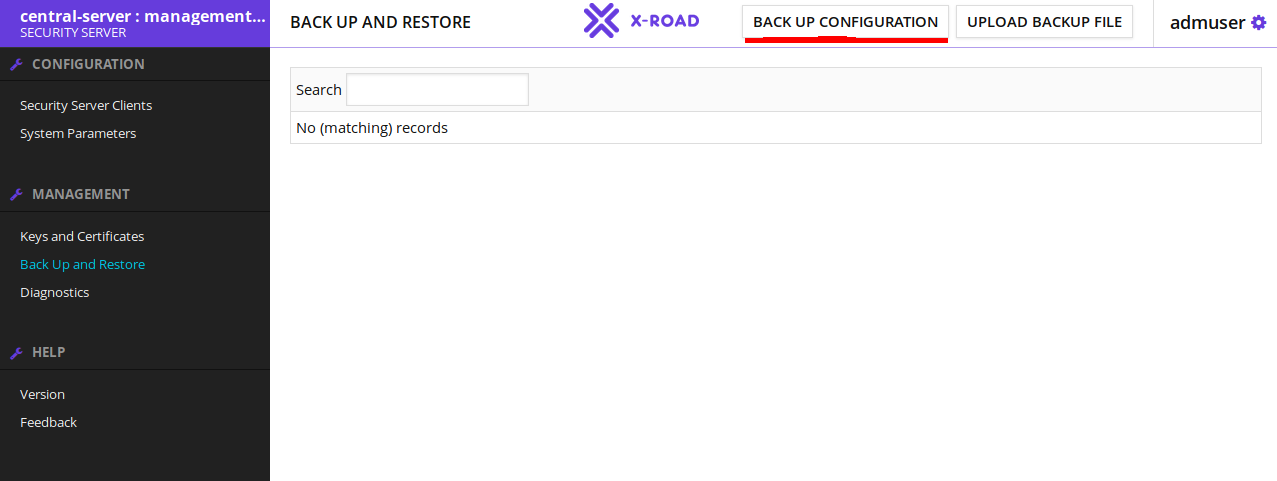

Теперь необходимо сделать резервную копию конфигурации сервера безопасности. для этого:

- откройте интерфейс администратора

- перейдите MANAGEMENT ⇒ Back Up and Restore

- нажмите на кнопку BACK UP CONFIGURATION

- Затем Нажмите кнопку OK

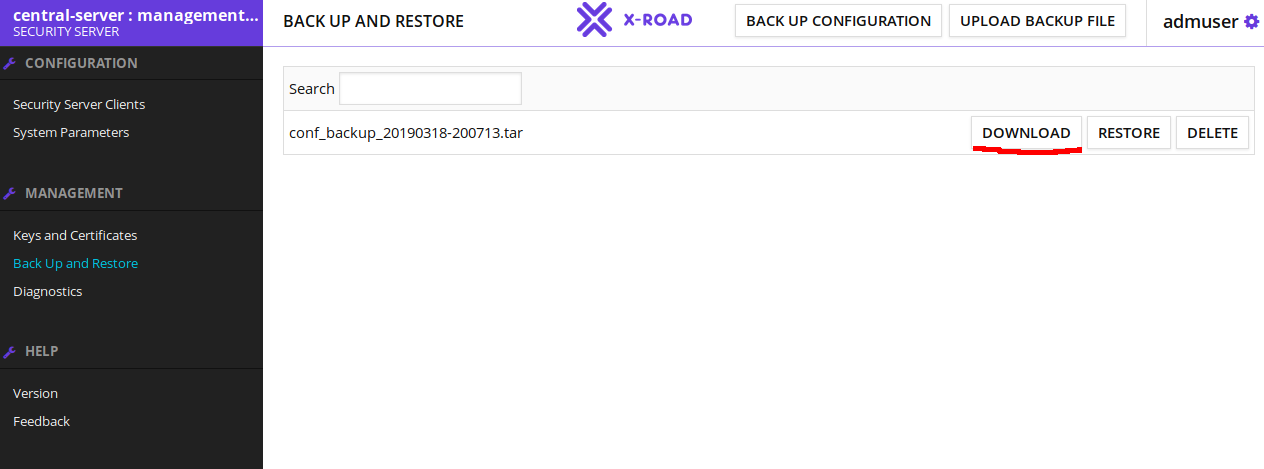

- После скачайте резервную копию конфигурации к себе на компьютер нажав DOWNLOAD

После этого нужно сохранить логи транзакций

- Сохраните всё содержимое директории /var/lib/xroad/ на съемный носитель

Примечание: обеспечить хранение лога транзакций согласно принятой политики в организации

5 Переустановка сервера безопасности

- теперь можно переустановить ОС сервера безопасности

Примечание: данное руководство не описывает как устанавливать ОС Ubuntu 18.04 используйте официальную документацию

установить ПО сервер безопасности

Перед началом установки произвести предварительную настройку системы

- Глобально задать переменную окружения для установки локали системы

echo "LC_ALL=en_US.UTF-8" >> /etc/environment

- Cоздать административного пользователя (пункт 1.3) выполнив команду

adduser admxroad --shell=/usr/sbin/nologin --no-create-home

- Импортировать GPG ключ репозитория

wget -qO - https://deb.ordo.gov.kg/key.pub | sudo apt-key add -

- Добавить репозиторий в список источников пакетов ОС

echo "deb https://deb.ordo.gov.kg/ubuntu18.04 /" | sudo tee -a /etc/apt/sources.list.d/xroad.list

- Произвести обновление обновление системы

sudo apt-get update && sudo apt-get -y dist-upgrade

* Восстановить ранее сохраненные правила межсетевого экрана

Включение фаерволла

Заметка: если вы управляете сервером посредством ssh сессия может прерваться

sudo ufw enable

- Чтобы установить программное обеспечение сервера безопасности X-Road, выполните следующие действия.

apt-get install xroad-securityserver xroad-addon-opmonitoring xroad-addon-hwtokens libccid pcscd pcsc-tools unzip net-tools

При первой установке пакетов система запросит следующую информацию.

- Имя учетной записи для пользователя, которому будут предоставлены права на выполнение всех действий в пользовательском интерфейсе (смотрите пункт: 1.3).

- Уникальное имя самоподписанного TLS сертификата (Subject DN) и его альтернативные имена (subjectAltName) (смотрите пункт: 1.8; 1.10). Этот сертификат используется для защиты сетевого соединения интерфейса пользователя. В качестве значений по умолчанию предлагаются имя хоста и IP-адреса, обнаруженные в операционной системе.

- Subject DN должен вводится в следующем формате:

/CN=server.domain.tld

- Все используемые IP-адреса и имена доменов должны быть введены в качестве альтернативных имен в формате:

IP:1.2.3.4,IP:4.3.2.1,DNS:servername,DNS:servername2.domain.tld

- Уникальное имя владельца сертификата TLS, используемого для обеспечения доступа информационных систем к точке доступа HTTPS (смотрите пункт: 1,8; 1.11). В качестве значений по умолчанию предлагаются имя и IP-адреса, обнаруженные в системе.

- Subject DN должен вводится в следующем формате:

/CN=server.domain.tld

- Все используемые IP-адреса и имена доменов должны быть введены в качестве альтернативных имен в формате:

IP:1.2.3.4,IP:4.3.2.1,DNS:servername,DNS:servername2.domain.tld

Установить Поддержку аппаратных токенов

== Для установки JaCarta PKI произведите следующие действия ==

Скачать драйвер

cd /tmp && wget https://www.aladdin-rd.ru/support/downloads/279f1310-d83d-4858-ba13-ecdbe0d37530/get -O JaCarta.zip

Распаковать архив

unzip JaCarta.zip

перейти в директорию содержащую deb пакеты

cd JaCarta_PKI_Linux/IDProtect\ Client\ 6.37.03/DEB/

и выполнить установку пакетов

dpkg -i idprotectclient_637.03-0_amd64.deb idprotectclientlib_637.03-0_amd64.deb

добавить в конец файла /etc/xroad/devices.ini следующие строки выполнив команду

echo "[JaCarta] library = /lib64/libASEP11.so" | sudo tee -a /etc/xroad/devices.ini

== Для установки Rutoken ЭЦП 2.0 произведите следующие действия ==

apt-get install opensc-pkcs11 opensc

добавить в конец файла /etc/xroad/devices.ini следующие строки выполнив команду

echo "[Rutoken] library = /usr/lib/x86_64-linux-gnu/pkcs11/opensc-pkcs11.so" | sudo tee -a /etc/xroad/devices.ini

Установка сервера безопасности завершена

Далее необходимо перезагрузить систему

sudo reboot

Установка выполнена успешно, если запущены системные службы и пользовательский интерфейс отвечает. чтобы убедится что сервисы X-Road находятся в запущенном состоянии выполните в консоли (далее следует пример вывода):

sudo systemctl list-units "xroad*"

UNIT LOAD ACTIVE SUB DESCRIPTION xroad-confclient.service loaded active running X-Road confclient xroad-jetty.service loaded active running X-Road Jetty server xroad-monitor.service loaded active running X-Road Monitor xroad-proxy.service loaded active running X-Road Proxy xroad-signer.service loaded active running X-Road signer

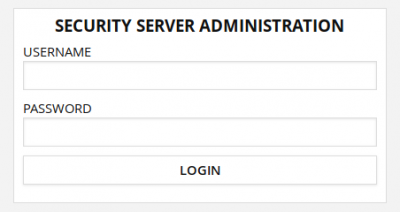

Убедитесь что интерфейс пользователя сервера безопасности https://SECURITYSERVER:4000/ может быть открыт в веб браузере (смотрите пункт: 1.8; 1.6). Для входа в интерфйс воспользуйтесь учетной записью пользователя, логин которого был выбран во время установки (смотрите пункт: 1.3). Для запуска Веб интерфейса требуется некоторое время и вы можете увидеть ошибку «502 Bad Gateway».

6 Восстановление конфигурации сервера безопасности из резервной копии

Теперь необходимо войти в интерфейс сервера безопасности.

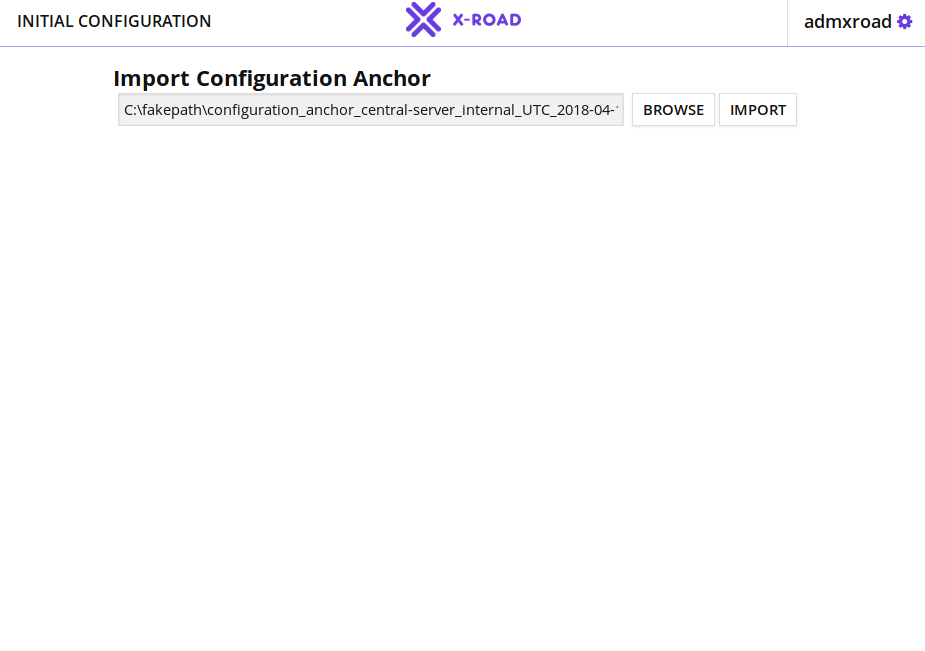

Далее импортируйте файл привязки глобальной конфигурации.Нажав кнопку BROWSE затем выберите файл привязки глобальной конфигурации и нажмите IMPORT

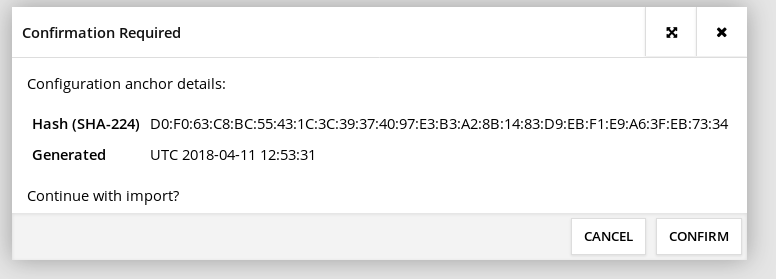

В диалоговом окне подтвердите импорт глобальной конфигурации нажатием кнопки CONFIRM

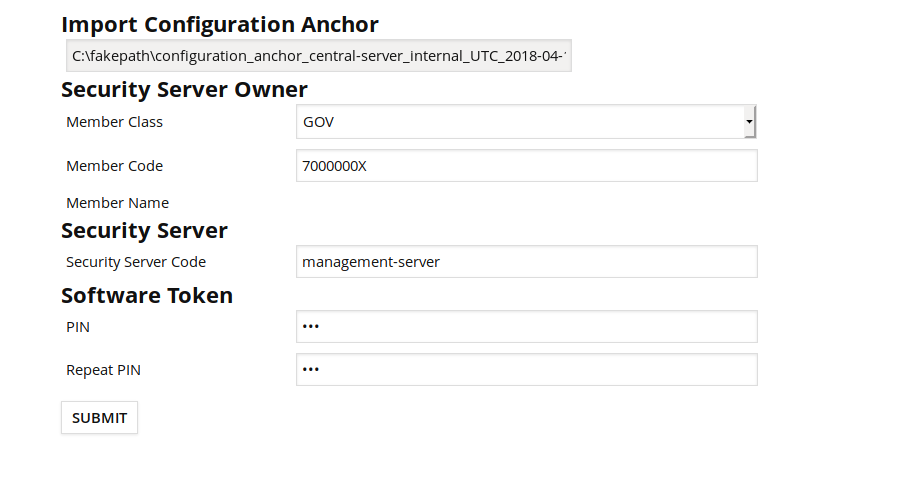

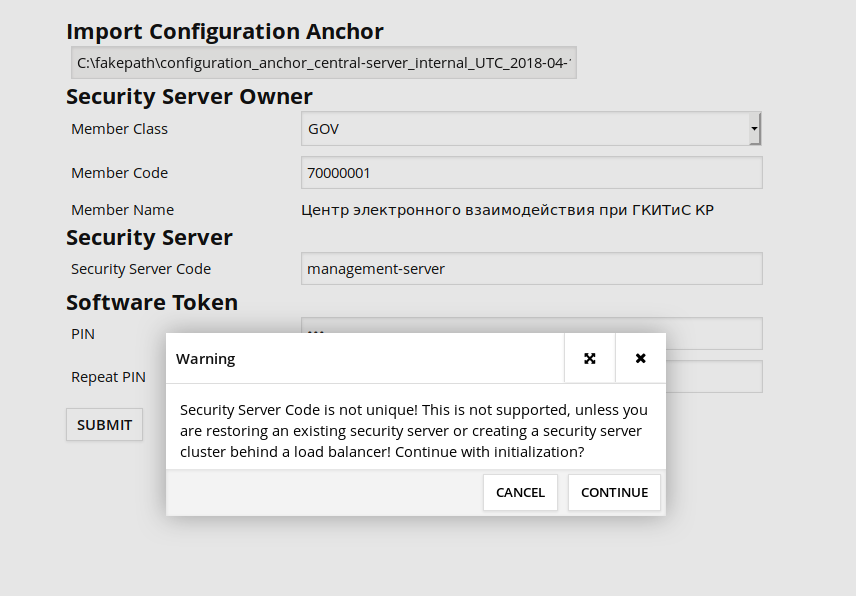

Теперь необходимо ввести данные которые вы ранее собрали смотрите таблица 1

Примечание: все вводимые параметры должны строго соответствовать параметрам старого сервера безопасности

Далее в диалоговом окне должно выйти предупреждение, нажать CONTINUE затем нажать OK

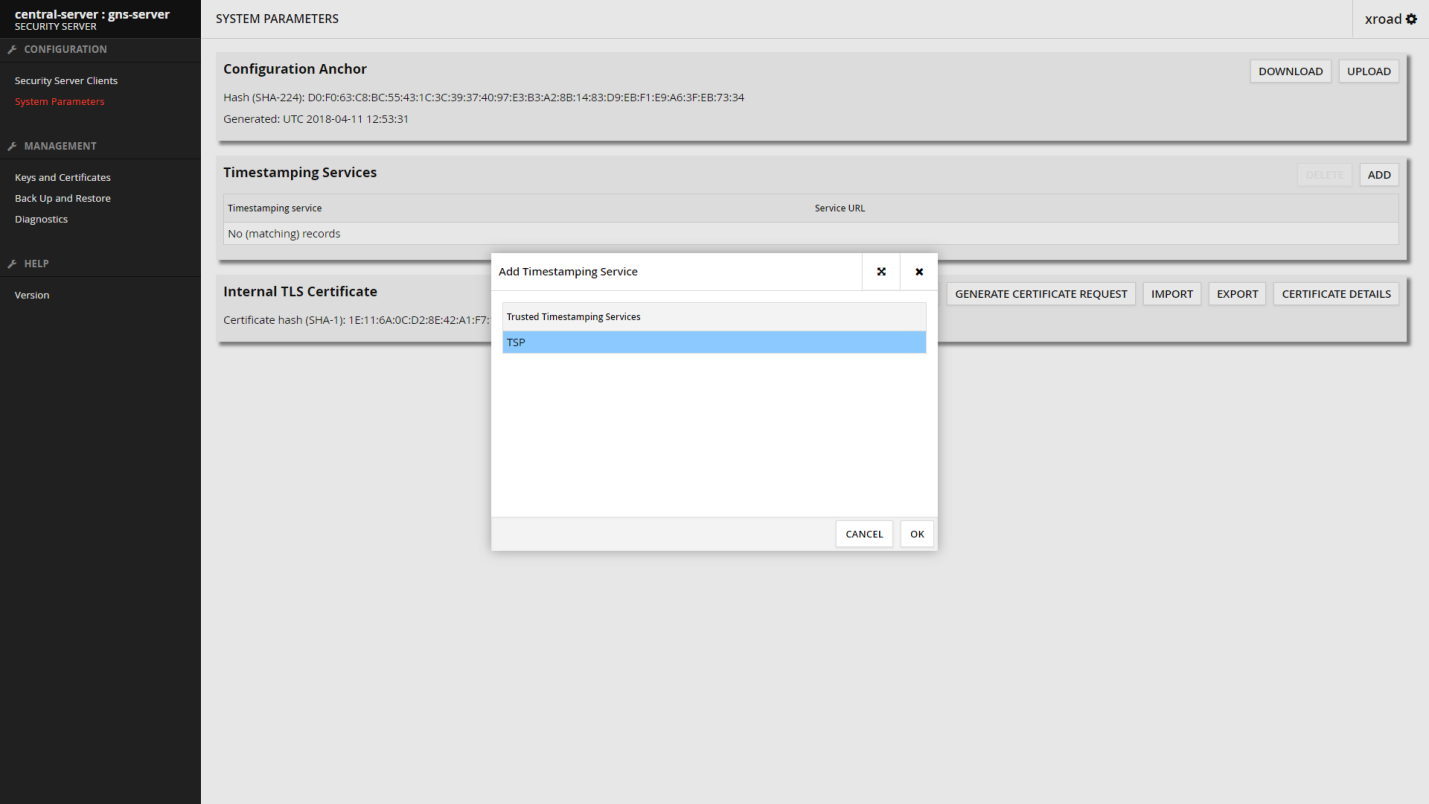

- Затем задаем Сервис Timestamp который будет использовать сервер

В левом меню в разделе CONFIGURATION ⇒ System Parameters ⇒Timestamping Services ⇒ ADD Выбираем TSP

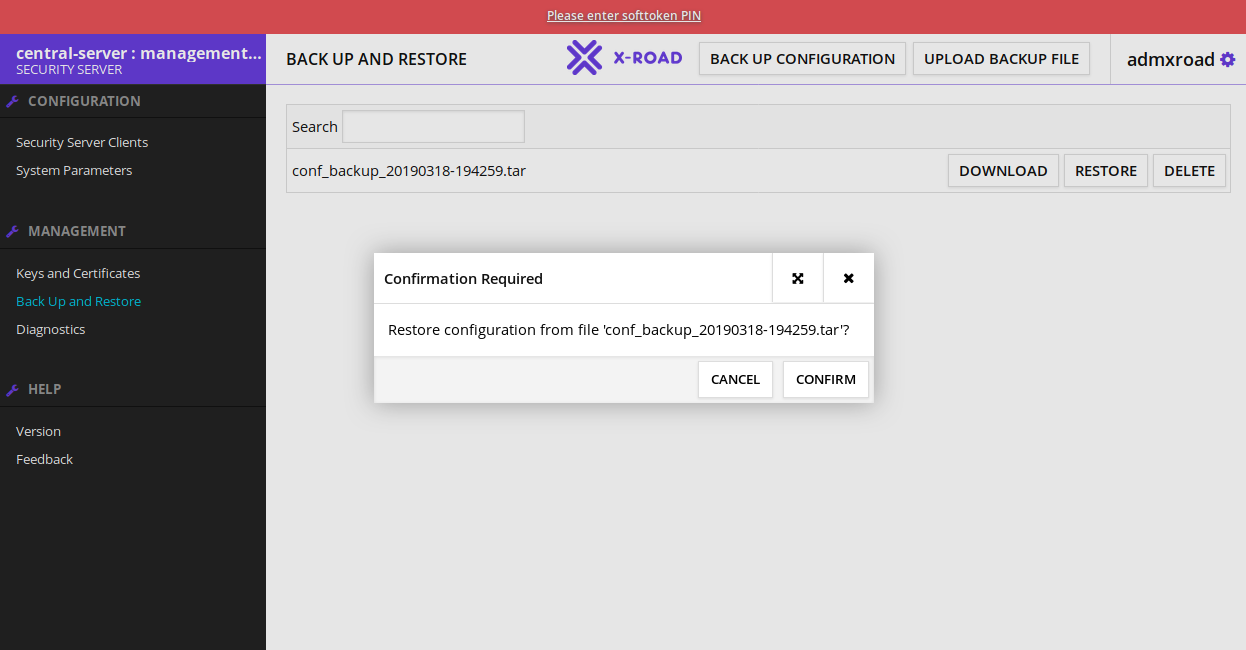

После добавления Timestamp сервиса необходимо восстановить конфигурацию сервера безопасности из резервной копии.

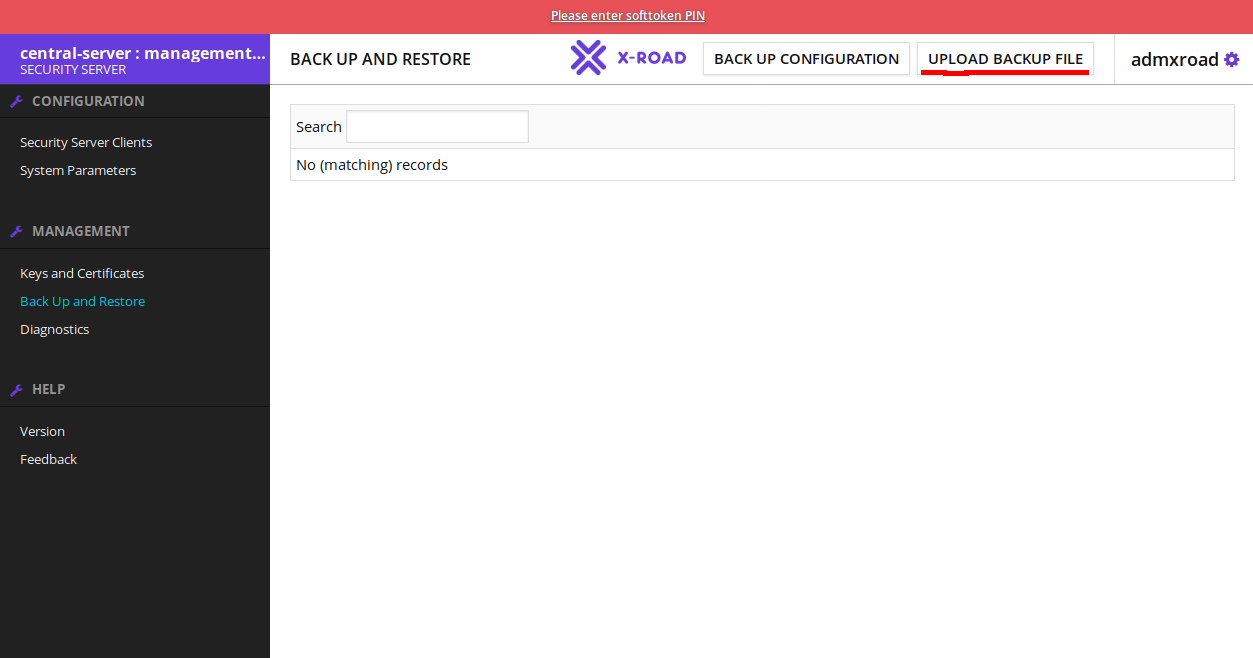

В левом меню в разделе MANAGEMENT ⇒ Back Up and Restore нажать UPLOAD BACKUP FILE

Нажать BROWSE и выбрать ранее сделанную резервную копию конфигурации, и нажать OK

Нажать BROWSE и выбрать ранее сделанную резервную копию конфигурации, и нажать OK

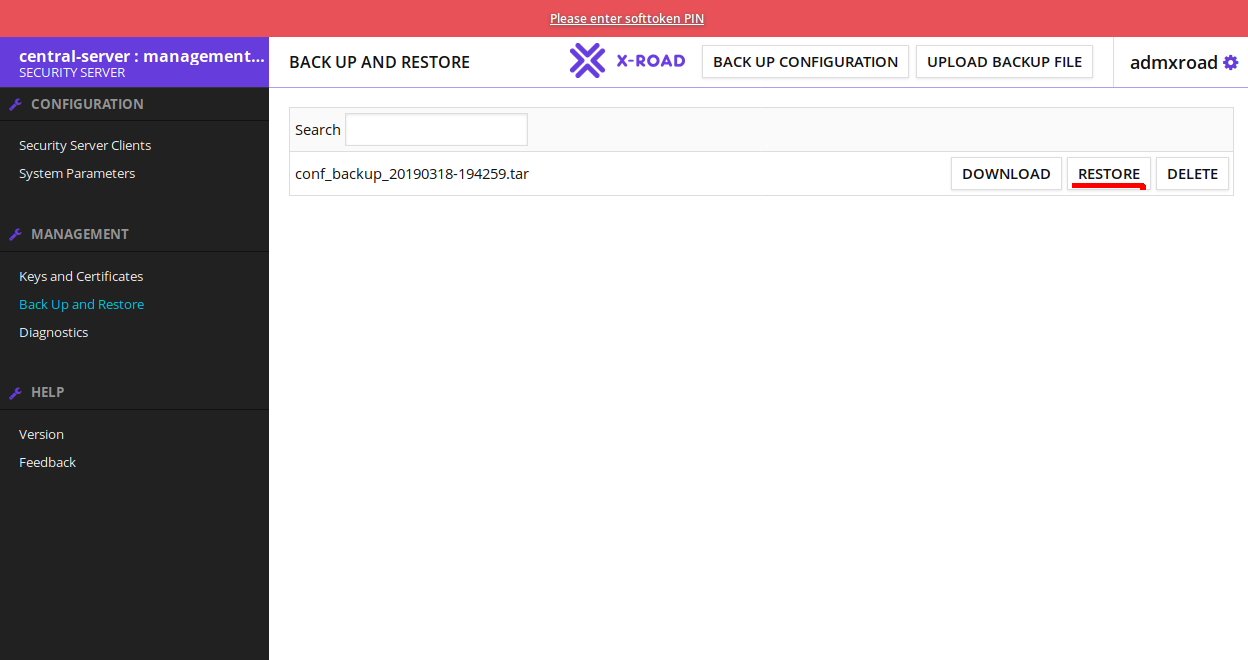

И восстановить резервную копию конфигурации нажав кнопку RESTORE

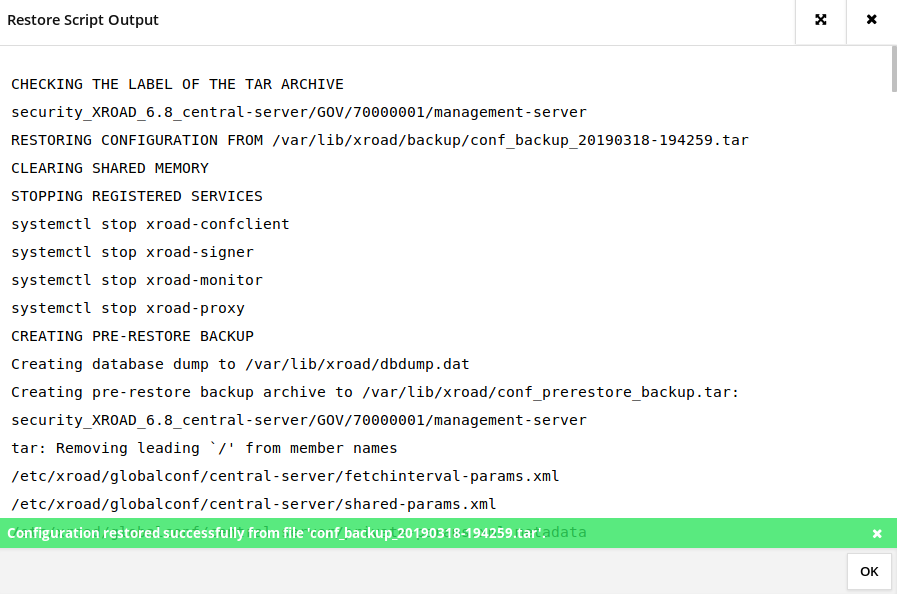

Подтвердить восстановление конфигурации нажав CONFIRM

Подтвердить восстановление конфигурации нажав CONFIRM

После успешного восстановления конфигурации появится сообщение об успешном завершении восстановления.

После успешного восстановления конфигурации появится сообщение об успешном завершении восстановления.

Теперь осталось ввести пин коды ключевых носителей и сервер готов к работе. На этом процедуры по миграции сервера безопасности завершены!!!